1 – Installation des paquets nécessaires

root@dlp:~#

root@sokar:~# apt -y install realmd sssd sssd-tools libnss-sss libpam-sss adcli samba-common-bin oddjob oddjob-mkhomedir packagekit2 – Intégration de la machine dans le domaine

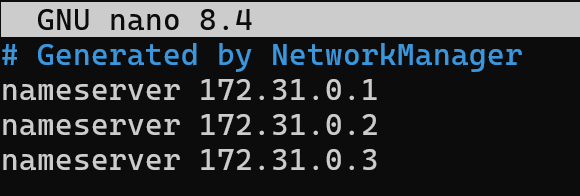

A – Vérifier le serveur DNS

Il doit correspondre à l’adresse du PDC.

root@sokar:~# nano /etc/resolv.conf

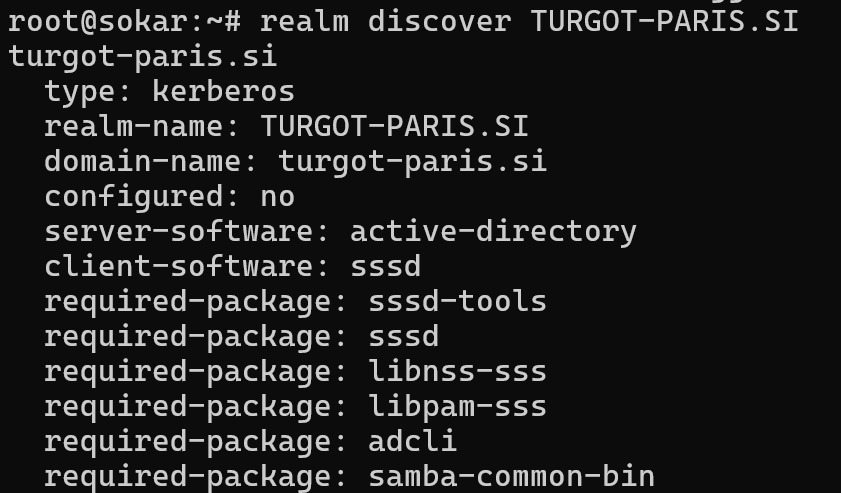

B – Découverte du domaine « Turgot-paris.si »

root@sokar:~# realm discover TURGOT-PARIS.SIAttention : nom de domaine en MAJUSCULE.

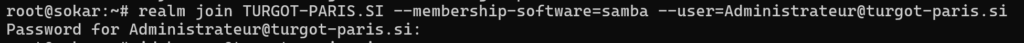

C – Joindre le domaine « Turgot-Paris.si »

root@sokar:~# realm join TURGOT-PARIS.SI --membership-software=samba

--user=Administrateur@turgot-paris.si

La machine appartient au domaine. Pas de message de confirmation.

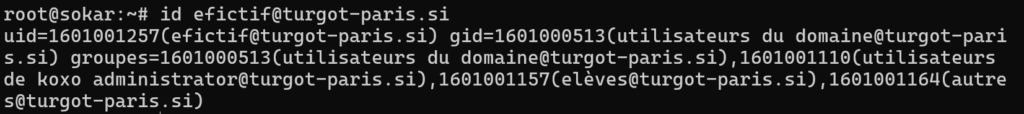

Vérification par l’interrogation d’un compte de domaine.

root@sokar:~# id efictif@turgot-paris.si

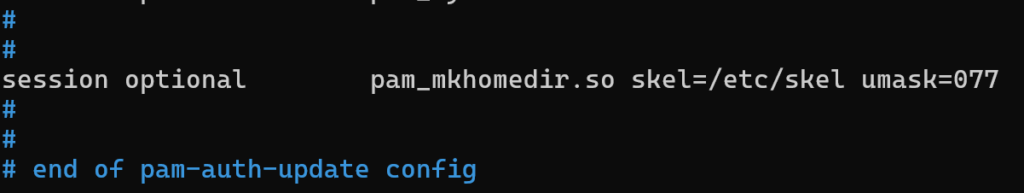

D – Modifier le fichier « /etc/pam/common-session «

Cela permettra de créer le dossier personnel de l’utilisateur à la première connexion sur la machine.

root@sokar:~# nano /etc/pam.d/common-session

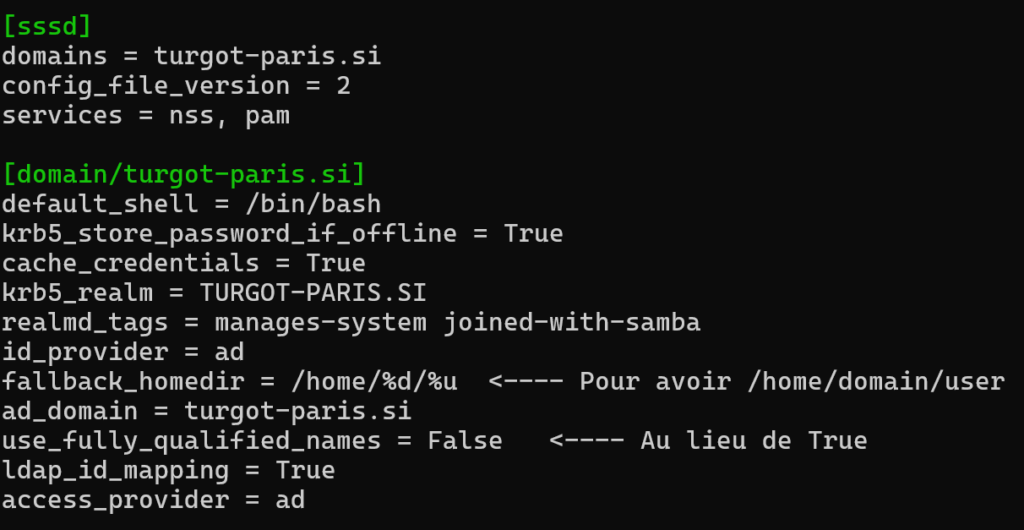

E – Pour se connecter sans utiliser le nom de domaine

Le but est de se connecter en tant que « efictif » au lieu de « eficitf@turogt-paris.si« .

root@sokar:~# nano /etc/sssd/sssd.conf

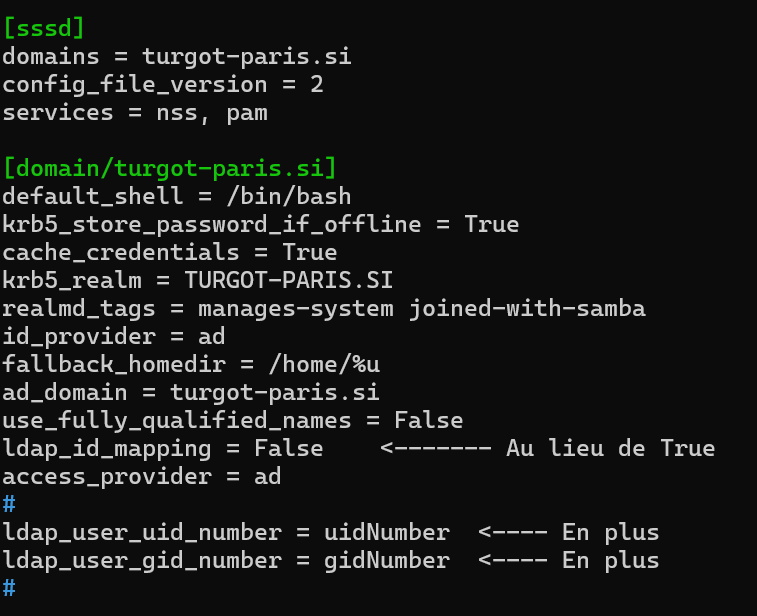

F – Pour assigner un UID / GID non aléatoire

Les UID/GID des utilisateurs AD sont attribués de manière aléatoire, mais si on souhaite attribuer un UID/GID fixe, il convient de configurer comme suit :

root@sokar:~# nano /etc/sssd/sssd.conf

Puis regénérer le cache et redémarrer sssd :

root@sokar:~# rm -rf /var/lib/sss/db/*

root@sokar:~# systemctl restart sssd3 – Vérification

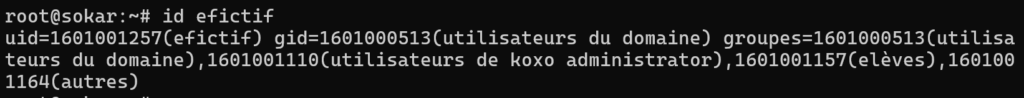

A – Vérification d’utilisation de compte sans nom de domaine pleinement qualifié (FQDN)

La configuration de sssd est fonctionnelle.

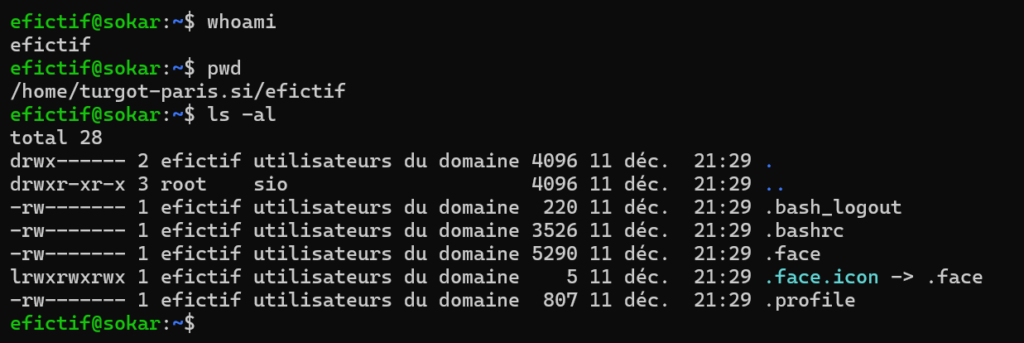

B – Connexion avec un compte de domaine AD (Active Directory)

root@sokar:~# su - efictif« su - » oblige la saisie du mot de passe.

Diverses vérifications (Qui suis-je ? Où suis-je ? Affichage du dossier personnel, …).

L’utilisateur appartient bien à un groupe Active Directory (« Utilisateurs du domaine« ) récupéré lors de la 1ère connexion.